Twitter Hack &Tracking app online HPS

Créez un compte HPS pour pirater le mot de passe de n'importe quel compte Twitter. Une fois le piratage terminé, vous disposerez d'une large gamme d'outils pour suivre l'activité de l'utilisateur cible et surveiller les activités cachées sur son profil.

La première chose à faire est de fournir le lien vers le profil que vous allez pirater ou le numéro de téléphone associé :

L'application permet d'accéder à la correspondance, aux messages cachés, au nom d'utilisateur, au mot de passe et à d'autres données du profil cible. Le suivi des activités se fait de manière anonyme et sans que le propriétaire du compte s'en aperçoive.

-

Mettre en place un suivi de la correspondance d'un utilisateur

-

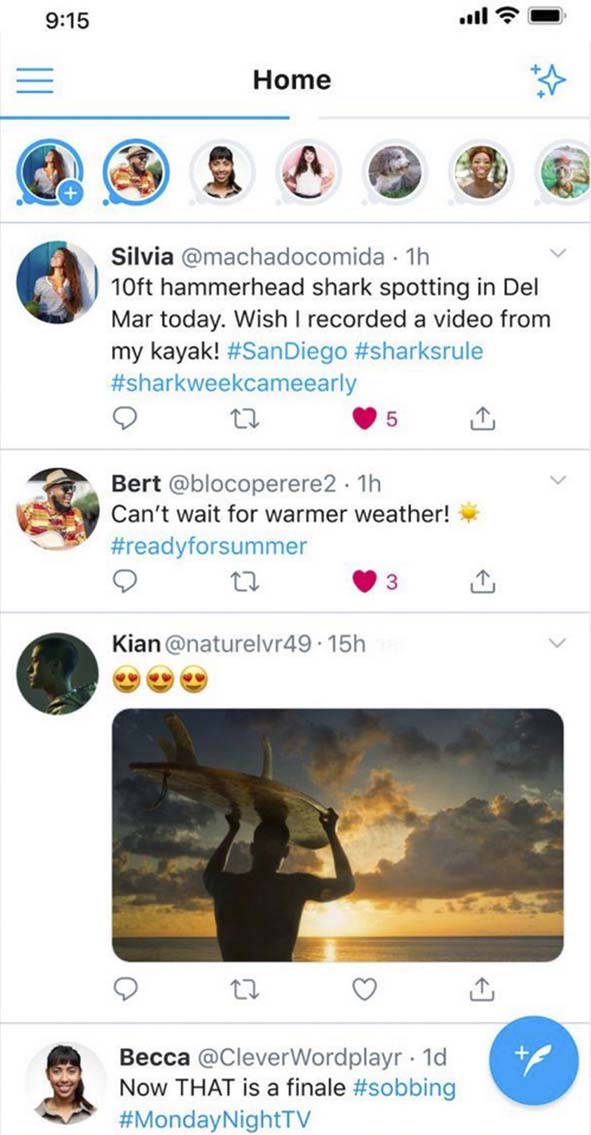

Surveiller et enregistrer tous les tweets et flits

-

Suivre et espionner les actions effectuées par l'utilisateur

-

Restaurer les comptes bloqués et sauvegarder un contenu

-

Craquer le login et le mot de passe pour l'autorisation du compte

Facile à utiliser

Le processus de piratage de compte est très convivial et vous n'avez besoin d'aucune expérience technique ou de piratage pour travailler avec le service. Nos experts ont fait ce travail pour vous en développant le logiciel.

Système flexible

Contrairement à d'autres méthodes de piratage de compte, HPS fonctionne à distance à partir de l'appareil de l'utilisateur. Vous n'avez pas besoin d'installer un logiciel espion, ni même de savoir comment votre cible accède à son compte.

100% sécurisé

Les experts en cybersécurité et en recherche de vulnérabilités ont fourni la solution la plus flexible possible. Le piratage de Twitter en ligne est accessible aussi bien aux débutants qu'aux utilisateurs avancés.

Vitesse d'exécution

Des centaines d'optimisations et de mises à jour logicielles ont fait de HPS le meilleur outil de piratage de Twitter sur le marché. La vaste expérience de nos développeurs vous permet d'accéder aux informations dont vous avez besoin en moins de 10 minutes.

Est-il possible de pirater Twitter gratuitement ?

Il ne faut pas s'attendre à ce que des opérations aussi complexes que le piratage de Twitter soient gratuites. Cependant, il existe des options qui vous permettent de le faire sans dépenser d'argent. La plus sûre et la plus légitime est le programme d'affiliation de l'application HPS : après avoir enregistré un compte et postulé au programme, vous recevrez un lien unique que vous pourrez partager avec d'autres utilisateurs. Vous gagnerez un pourcentage pour chaque utilisateur qui suit votre lien, crée un compte et paie le forfait HPS. Vous pouvez utiliser les fonds pour payer les fonctionnalités de l'application ou les retirer sur un compte externe.

Pirater n'importe quel profil Twitter sans avoir accès au téléphone cible

Les utilisateurs de HPS ont accès à la base de données complète du compte Twitter piraté :

Le logiciel duplique la base de données dans le tableau de bord HPS, une interface web qui permet de suivre simultanément jusqu'à 5 comptes différents. Il affiche également en temps réel toute nouvelle activité dans le profil cible.

Contrôle sur le Twitter de quelqu'un d'autre

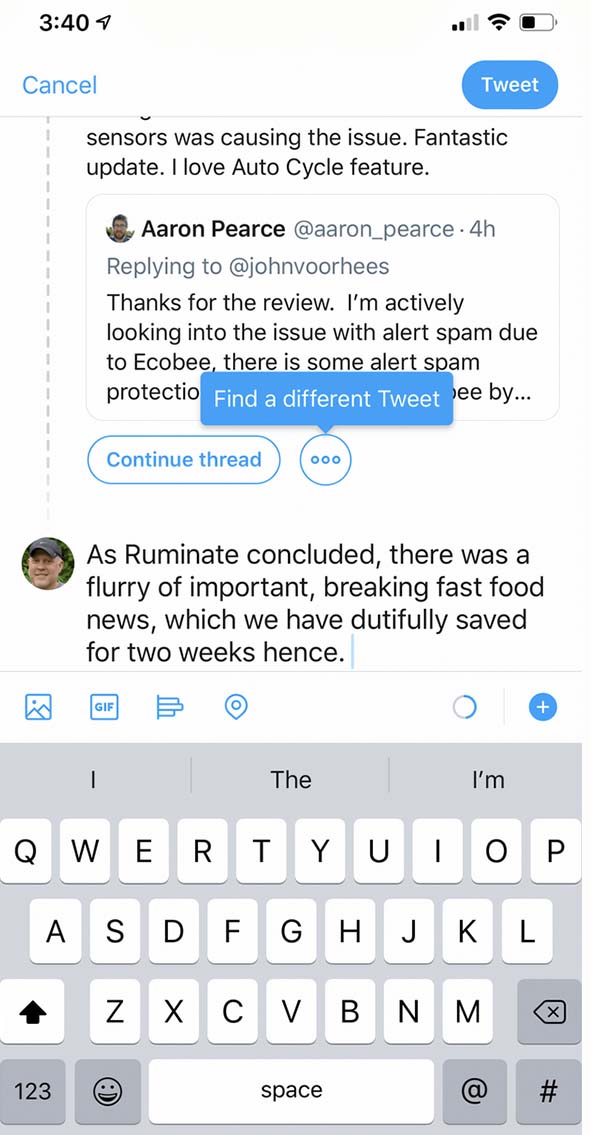

Pirater le mot de passe Twitter d'une autre personne

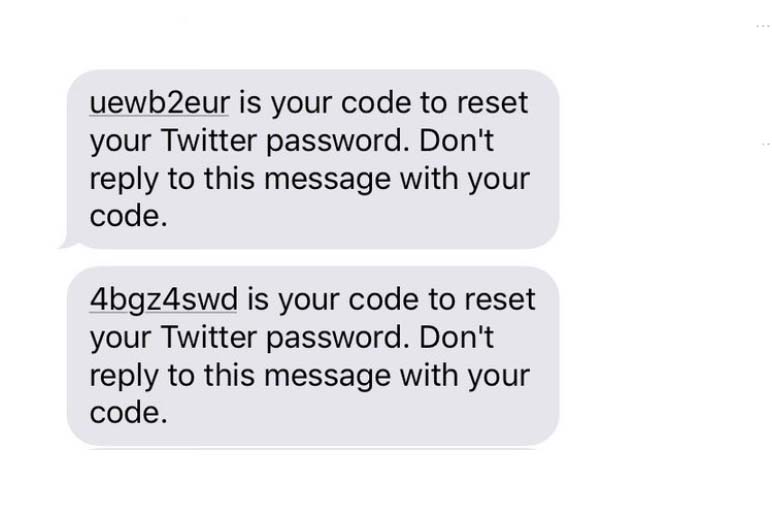

Les données d'autorisation actualisées peuvent être consultées et copiées, de même que d'autres données sensibles du compte : numéro de téléphone, adresse électronique, informations sur les appareils autorisés et liste des utilisateurs bloqués. L'application facilitera également l'authentification à deux facteurs, si nécessaire : elle affichera la clé secrète ou le code de vérification provenant d'un SMS.

- Pouvez-vous imaginer ce qui s'est passé ?

- Mon ex a posté un tweet horrible à mon sujet🤬

- Que faire maintenant, comment faire pour que je l'efface🤬 ?

- Vous n'avez pas besoin de faire quelqu'un😂

- Il suffit de pirater son Twitter via HPS et de supprimer ce dont vous avez besoin😎

- Merci pour ce conseil judicieux, c'est ce que je vais faire maintenant ! 🙏🏽

Tweets et publications

Suivi des publications du compte

Le suivi des publications fonctionne de la même manière : tout contenu publié est enregistré dans la base de données HPS pour toujours. Et nous ne parlons pas seulement des tweets, mais aussi des flits : contrairement à Twitter lui-même, où ces messages ne "vivent" que pendant 24 heures, dans le tableau de bord, le contenu et ses statistiques de consultation restent disponibles à tout moment.

Intercepter les codes d'accès

Lire et suivre les SMS sur l'appareil cible

Les utilisateurs de Twitter peuvent publier de nouveaux tweets sans accéder à l'internet, le réseau social utilisant la technologie SMS pour la transmission des données. Cette fonctionnalité ouvre des possibilités supplémentaires de piratage : le logiciel utilise les autorisations de l'application compromise sur l'appareil pour accéder à l'historique des SMS et le dupliquer dans l'interface web.

Informations sur la géolocalisation et les déplacements

Déterminer la localisation d'une personne via Twitter

Toutes les données géographiques reçues pendant le suivi sont affichées sur des cartes web interactives. L'application diffuse l'emplacement actuel des appareils autorisés dans le compte, montre les emplacements des tweets et des flits publiés, enregistre les informations sur les déplacements de la personne. Si nécessaire, tout point de la carte peut être exporté sous forme de coordonnées ou ouvert sur Google Maps en un seul clic.

Comment pirater un compte Twitter à l'insu de son propriétaire ?

Il existe une solution universelle pour suivre Twitter : l'application HPS. Comme il s'agit d'une application web, elle n'a pas besoin de système, un simple navigateur suffit pour faire fonctionner le logiciel. Il s'agit donc d'un moyen tout aussi efficace de pirater Twitter sur iPhone et Android.

Plus de fonctionnalités pour travailler avec Twitter

-

Lire la correspondance Twitter de quelqu'un d'autre

- Dans le tableau de bord, l'historique complet des messages du compte piraté est dupliqué : messages texte, photos et vidéos envoyés dans les chats privés et de groupe. D'ailleurs, avec HPS, vous aurez toujours accès aux messages qui ont été supprimés de la correspondance ciblée - vous seul pouvez supprimer les données déjà suivies à partir de l'interface du logiciel.

-

Historique des activités et suivi des nouvelles activités

- Le logiciel suit les interactions de la personne compromise avec les autres utilisateurs : likes, reposts, plaintes, commentaires et réponses. L'activité est la section la plus saturée et la plus fréquemment mise à jour de l'application, c'est pourquoi des outils de navigation y sont intégrés : divers jeux de filtres, des options de tri, un moteur de recherche interne, etc.

-

Enregistrement d'émissions en direct et restauration d'émissions à partir de Periscope

- Après que le réseau social a annoncé la fermeture de Periscope, l'application HPS est devenue le seul moyen de suivre l'enregistrement des diffusions passées d'un utilisateur - si des diffusions sont associées à un compte Twitter compromis, le logiciel les rétablira automatiquement. Les nouveaux tweets en direct sont également suivis et, avec les paramètres appropriés, enregistrés et stockés dans la base de données du compte HPS.

-

Gestion des comptes

- Les utilisateurs ont le contrôle total du compte piraté et de son contenu. Vous pouvez créer, modifier ou supprimer des publications, participer à la correspondance, réinitialiser les mots de passe, modifier les numéros de téléphone ou les courriels liés et gérer les sessions d'autorisation actives sur le compte. Le compte lui-même peut être temporairement gelé ou désactivé.

-

Restaurer un compte Twitter bloqué ou supprimé

- L'architecture du réseau social implique le stockage des données des comptes supprimés sous forme de sauvegardes. La technologie unique de HPS peut accéder à la sauvegarde cible et restaurer un compte supprimé, et le restaurer conformément aux politiques de Twitter. Le système de sécurité de Twitter n'identifiera pas le processus comme une falsification.

-

Verrouiller le message ou le compte de quelqu'un d'autre

- En tant que titulaire d'un compte HPS actif, vous pouvez bloquer volontairement les profils et les messages d'autres utilisateurs. Il vous suffit de fournir un lien vers la cible, puis le logiciel utilisera une vaste base de données de comptes sous votre contrôle, à partir de laquelle des centaines de plaintes concernant la publication ou l'utilisateur seront envoyées.

-

Piratage d'un compte publicitaire Twitter

- Cette fonctionnalité permet de suivre toutes les données liées d'une manière ou d'une autre à l'activité publicitaire de l'utilisateur piraté : statistiques sur les tweets promus, paramètres de ciblage, efficacité et coût des campagnes, méthodes de paiement utilisées. L'interface web ne peut être utilisée que pour le suivi. Vous devrez vous connecter à votre compte Twitter pour gérer vos campagnes publicitaires.

-

Utilisation d'un logiciel de craquage de mot de passe

- L'approche la moins chère et la plus connue pour pirater les mots de passe Twitter consiste à utiliser un craqueur de mots de passe. Cependant, ce genre d'outil perd chaque jour de son efficacité, car la première fois que vous essayez de choisir un mot de passe Twitter, vous risquez d'être temporairement bloqué par votre adresse IP pendant plusieurs minutes. Par conséquent, l'outil idéal et rapide pour pirater Twitter serait HPS. Confiez votre temps à des professionnels !

Commentaires des utilisateurs

Lisez ce que nos clients ont à dire sur la page des commentaires

J'utilise activement Twitter et cette fonctionnalité m'a permis de passer à la vitesse supérieure. L'application m'a donné la possibilité de me sécuriser complètement. Je viens de modifier les paramètres de confidentialité de mes tweets pour éviter le shadowban, juste au cas où 👍

J'ai dû pirater le Twitter de ma collègue après qu'elle ait commencé à publier des "révélations" qui menaçaient ma réputation professionnelle. Honnêtement, c'est dans des moments comme celui-ci que je considère le piratage comme une action parfaitement justifiable.

Mes amis et moi avons utilisé HPS pour préparer une petite farce. Un de nos amis va bientôt fêter ses 40 ans, et nous avons décidé qu'il était de notre devoir sacré de récupérer dans les abysses d'Internet ses vieilles émissions Periscope qu'il espérait probablement ne jamais voir. Messieurs, nous vous donnons la note maximale pour la réussite, nous n'avons pas vu le garçon d'anniversaire aussi en colère depuis longtemps, pas depuis la fête de son trentième anniversaire.

Grand programme. Mon compte Twitter a été bloqué pour avoir dit la vérité impopulaire sur la pandémie et tout ce qui s'est passé dernièrement. C'est une connaissance qui m'a incité à utiliser HPS ; il a utilisé le programme pour restaurer un compte supprimé. Il s'est avéré qu'il est également adapté au déverrouillage ! J'ai surtout attendu plus longtemps avant de rédiger mon avis.

Je n'approuve absolument pas le piratage des comptes, de la correspondance et d'autres choses, mais je trouve cette application extrêmement utile pour une fonction importante : elle enregistre les flux. J'ai configuré HPS de manière à ce qu'il enregistre les notes de ceux auxquels je suis abonné et je dispose maintenant d'une énorme base de preuves dont mes adversaires n'ont même pas connaissance.

Le moyen le plus fiable et le plus sûr de pirater la correspondance Twitter ! Croyez-moi, j'en ai essayé plusieurs. Je ne décrirai pas mon expérience en détail, sauf pour dire que l'application n'a jamais échoué, et que je suis la correspondance de 4 personnes à partir d'un seul compte ! J'aime le fait qu'elle puisse envoyer des notifications, cela rend le suivi beaucoup plus facile. Je la recommande à tous ceux qui envisagent sérieusement de pirater.

Questions fréquemment posées

Réponses aux questions qui peuvent se poser lors de l'utilisation du logiciel.

- À quelle vitesse l'application sauvegarde-t-elle les messages publiés ? Le flux sera-t-il sauvegardé si le propriétaire du compte cible le supprime une minute après sa publication ?

- L'application n'a besoin que d'une fraction de seconde pour enregistrer un flux publié. Une fois sauvegardées, les données ne peuvent pas disparaître du tableau de bord, vous êtes le seul à pouvoir les supprimer.

- L'application permet-elle d'accéder à la base de données de l'utilisateur cible dans Periscope ?

- Le logiciel dupliquera automatiquement la base de données du compte Periscope dans l'interface web si la personne piratée a déjà utilisé la plateforme.

- Pourrai-je suivre les commentaires de la personne piratée sous les messages de quelqu'un d'autre si ces messages sont restreints par les paramètres de confidentialité d'un autre utilisateur ?

- Les utilisateurs de HPS peuvent suivre toute l'activité des comptes piratés. En d'autres termes, vous pourrez voir tout le contenu que le propriétaire du compte peut voir.

- Pourrai-je modifier les messages et les commentaires du compte cible ?

- La technologie HPS vous donne un contrôle total sur toute activité sur le compte cible.

- L'application permet-elle de débloquer des comptes qui ont été bannis de façon permanente ?

- La fonctionnalité de l'application est suffisante pour débloquer n'importe quel compte Twitter, quelle que soit la période de blocage initiale.

Le logiciel fonctionne sur toutes les plateformes et réseaux mobiles du monde entier.